🎧 RadioCSIRT – La newsletter cyber hebdo du Podcast RadioCSIRT

Bonjour

La semaine écoulée illustre l’accélération et la diversification des menaces dans un contexte où les infrastructures critiques restent sous pression constante.

Une pression corrective soutenue. La CISA a ajouté 13 vulnérabilités à son catalogue KEV en moins de sept jours, un rythme qui témoigne de l’intensité des exploitations actives. Les correctifs publiés cette semaine concernent des briques essentielles de l’écosystème IT : HAProxy (CVE-2025-11230, déni de service sans mitigation disponible), Redis (CVE-2025-49844, 330 000 instances exposées), OpenSSH (contournement d’authentification), ainsi que des suites largement déployées comme Zabbix, QNAP, Juniper, Palo Alto Networks et GitLab. L’ampleur des surfaces d’attaque concernées impose une gestion de patch rigoureuse et priorisée.

Fuites de données et montée en puissance de l’extorsion. Plusieurs incidents majeurs ont été recensés : compromission de Discord via un tiers affectant potentiellement 55 millions d’utilisateurs, fuite de données clients chez Renault et Dacia UK, et revendication par des acteurs criminels d’une exfiltration massive chez Huawei. L’affaire Red Hat a pris une nouvelle dimension avec l’intervention de ShinyHunters, qui menace de publier l’intégralité des Customer Engagement Reports volés. Face à ces pressions, Salesforce a maintenu sa ligne : aucune rançon ne sera versée, malgré des revendications portant sur 1,5 milliard d’enregistrements et 39 entreprises ciblées. Le domaine d’extorsion a depuis été neutralisé, probablement par le FBI.

Évolution tactique des groupes criminels. Cette semaine confirme la professionnalisation croissante de l’écosystème criminel. Scattered Spider lance son propre site d’extorsion, confirmant son pivot vers un modèle RaaS. ShinyHunters dévoile Trinity of Chaos, nouvelle plateforme de fuites publiques. XWorm revient en version 6.0 avec plus de 35 modules, dont un ransomware intégré. Detour Dog poursuit la distribution de Strela Stealer via des backdoors DNS (StarFish) et des canaux C2 sophistiqués. Ces évolutions traduisent une industrialisation des opérations et une spécialisation accrue des acteurs.

Défis structurels et signaux faibles. Deux constats interpellent. D’une part, le secteur médical américain reste vulnérable dix mois après les attaques majeures de 2024 : la majorité des hôpitaux n’ont toujours pas corrigé les failles exploitées, symptôme d’un déficit structurel. D’autre part, GreyNoise enregistre une hausse de 500 % des scans sur les portails Palo Alto Networks, avec 93 % d’activité suspecte et 7 % malveillante — un indicateur d’attaques imminentes. Le NCSC britannique appelle explicitement à renforcer l’observabilité et le threat hunting proactif : “on ne peut pas chasser ce qu’on ne voit pas”.

Avancées et perspectives. Sur le front défensif, Signal déploie le Sparse Post-Quantum Ratchet (SPQR), mécanisme de triple ratchet intégrant ML-KEM pour garantir une résilience face aux menaces quantiques. Apple corrige en urgence IceBlock, vulnérabilité permettant de contourner Pointer Authentication. Ces initiatives rappellent que la course technologique entre attaquants et défenseurs s’intensifie, et que l’anticipation reste la meilleure posture.

Les épisodes 443 à 449 de RadioCSIRT détaillent l’ensemble de ces actualités. Bonne écoute à toutes et à tous. Ils sont disponibles sur les plates-formes habituelles de Podcast ainsi que sur Youtube.

Marc Frédéric GOMEZ

Fondateur RadioCSIRT

Scattered LAPSUS$ Hunters : la nouvelle offensive du chantage à la donnée

Rappel du Contexte

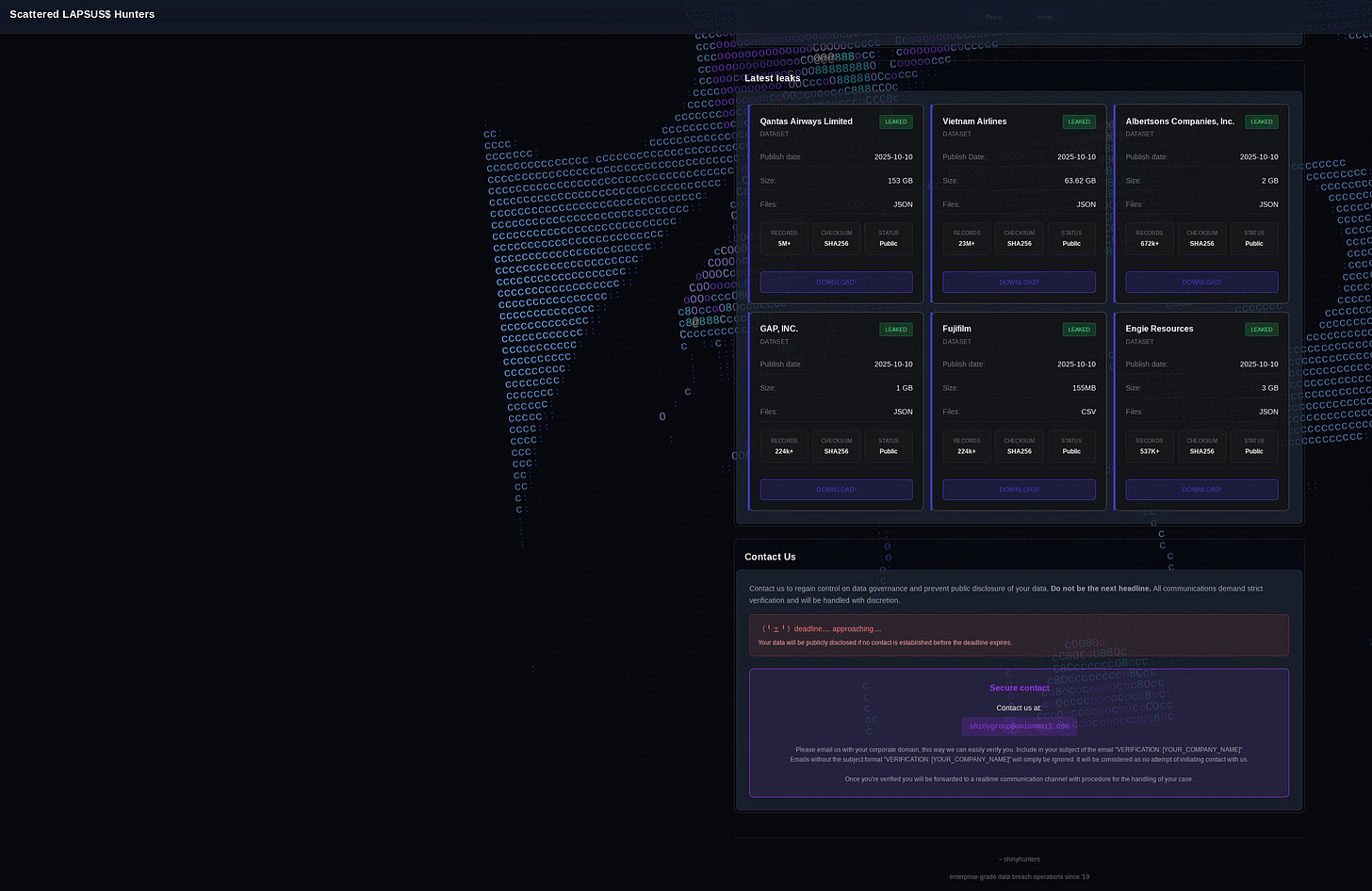

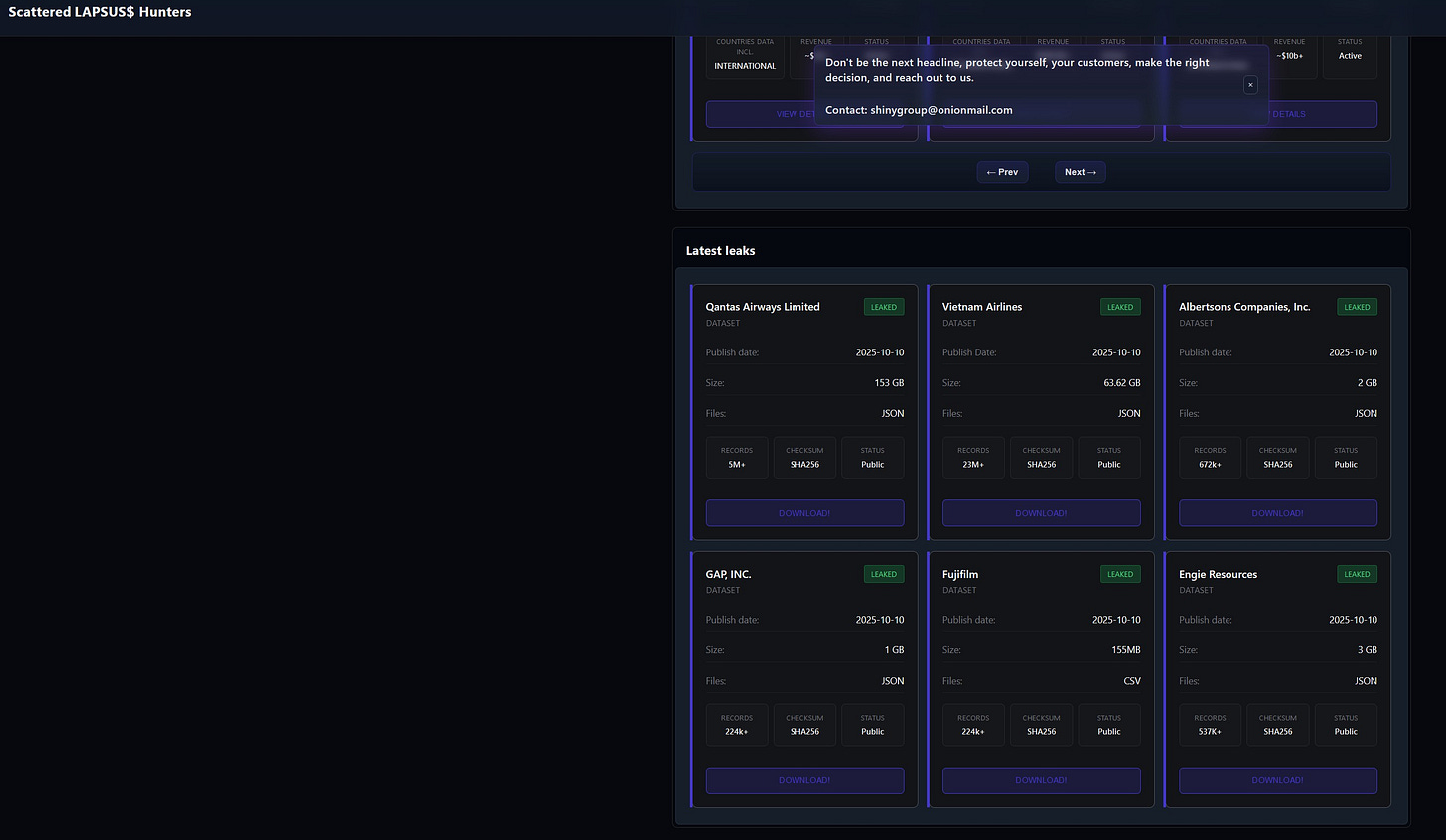

Le collectif Scattered LAPSUS$ Hunters poursuit activement ses opérations de diffusion de données volées sur son site de fuite.

Ce groupe, apparu dans la continuité du collectif LAPSUS$ connu pour ses attaques contre Microsoft, Okta ou Nvidia, s’inscrit dans une logique d’extorsion par exposition publique : il ne chiffre pas les systèmes, mais publie ou menace de publier les données dérobées pour exercer une pression sur les victimes.

Depuis plusieurs semaines, plusieurs campagnes ont été observées, ciblant des entreprises de premier plan issues des secteurs transport, industrie, énergie et technologie.

Les liens de téléchargement (hébergés précédemment sur Limewire) ont depuis été suspendus, mais les portails de présentation des fuites restent actifs.

Fuites publiées le 10 octobre 2025

Le site du groupe liste plusieurs nouvelles victimes, accompagnées de volumes de données significatifs :

- Qantas Airways Limited – 153 Go, plus de 5 millions d’enregistrements (JSON)

- Vietnam Airlines – 63 Go, environ 23 millions d’enregistrements (JSON)

- Albertsons Companies, Inc. – 2 Go, 672 000 enregistrements (JSON)

- GAP Inc. – 1 Go, 224 000 enregistrements (JSON)

- Fujifilm – 155 Mo, 224 000 enregistrements (CSV)

- Engie Resources – 3 Go, 537 000 enregistrements (JSON)

Les fichiers sont présentés avec empreintes SHA256 et formats structurés (CSV/JSON), laissant penser à des extractions directes depuis des environnements SaaS ou CRM compromis.

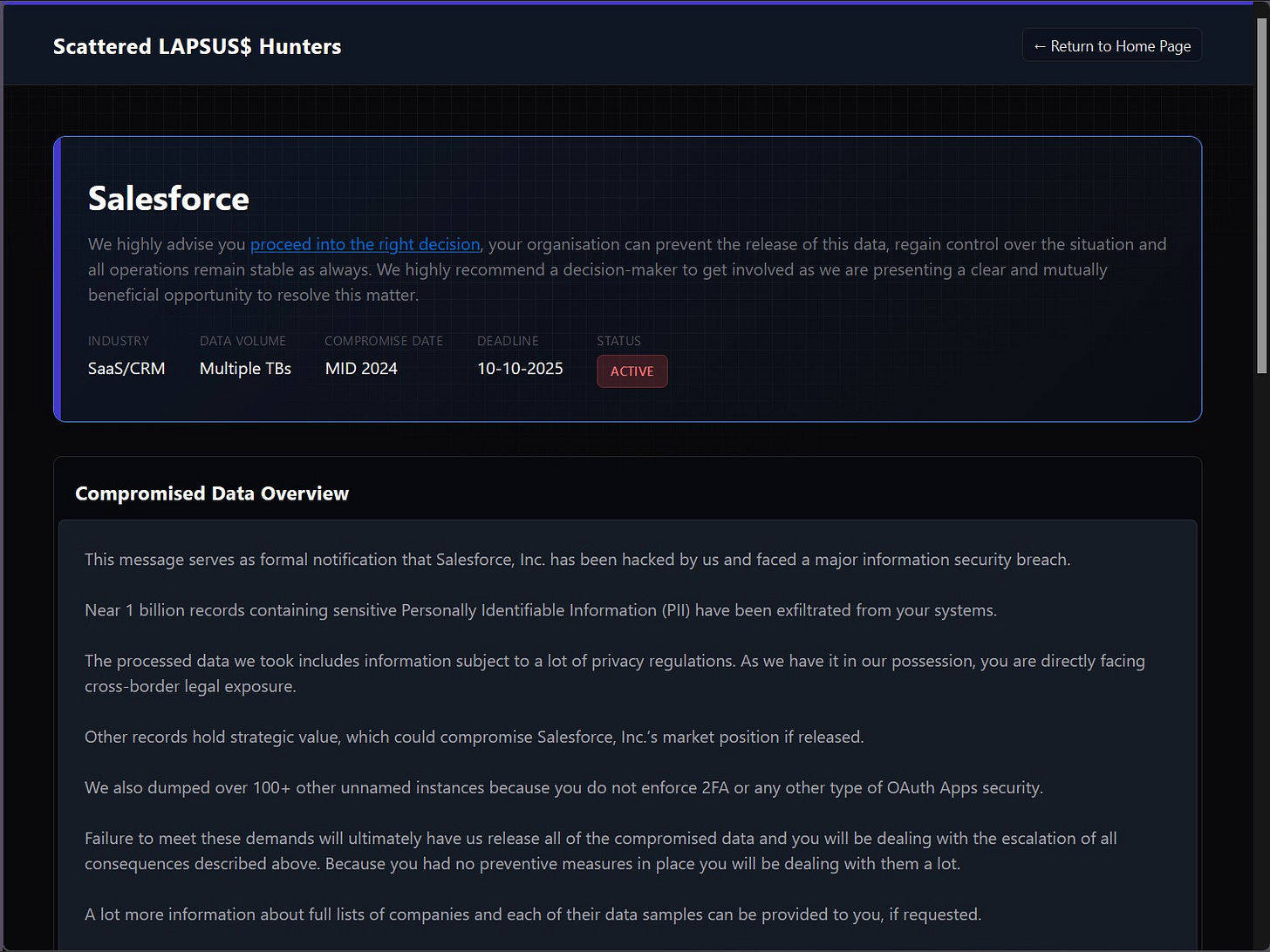

Focus : la compromission Salesforce

Une page distincte mentionne Salesforce comme cible d’une compromission survenue mi-2024, avec :

- l’exfiltration de plus d’un milliard d’enregistrements PII (données personnelles identifiables),

- l’absence supposée de double authentification (2FA) sur plusieurs instances,

- et une menace de publication totale fixée au 10 octobre 2025.

Le message publié sur la vitrine du groupe indique une volonté claire de pression médiatique, avec une adresse de contact en onionmail.com et une procédure de “vérification de domaine” avant tout échange.

Un début d’analyse

Les éléments observés confirment la structuration d’un acteur cybercriminel organisé et stable, opérant selon une logique de publication séquentielle proche des groupes de ransomware modernes, mais sans recours au chiffrement.

L’objectif prioritaire est la dégradation de la réputation des entreprises victimes et la monétisation indirecte via la menace de fuite.

Scattered LAPSUS$ Hunters illustre la mutation du modèle économique cybercriminel vers une forme de chantage informationnel, ciblant particulièrement :

- les environnements cloud,

- les applications SaaS à forte volumétrie de données,

- et les écosystèmes multi-entreprises (CRM, ERP, solutions d’interconnexion).

Quelques recommandations

- Auditer les intégrations SaaS et les connecteurs tiers (OAuth, API).

- Activer systématiquement la double authentification (2FA/MFA) sur tous les comptes administratifs.

- Surveiller les flux sortants anormaux vers des services externes non référencés.

- Bloquer les domaines de contact malveillants (notamment ceux en onionmail.com).

- Renforcer la veille CTI sur les espaces publics de leaks et les forums d’échange de données.

Si on devait faire une conclusion

L’activité de Scattered LAPSUS$ Hunters confirme la persistance du modèle “LAPSUS$” : une communication directe, une médiatisation volontaire et une exploitation du risque réputationnel comme levier principal.

Les infrastructures cloud et SaaS restent une cible privilégiée, justifiant une vigilance accrue et un durcissement des contrôles d’accès et des intégrations.

A suivre…

🔎 À lire cette semaine sur mon blog

Je vous propose une nouvelle sélection de mes derniers articles publiés sur mon blog.

🔹 RFC9794 : Terminologie pour les schémas hybrides post-quantiques et traditionnels

👉 Lire : https://blog.marcfredericgomez.fr/rfc-9794-terminologie-pour-les-schemas-hybrides-post-quantiques-et-traditionnels/

🎙 Récapitulatif des épisodes du podcast de la semaine (Ep.443 au 449)

Du samedi 4 octobre au vendredi 10 octobre 2025

📅 Podcast RadioCSIRT du Samedi 4 octobre 2025 (Ep.443)

📌 Au programme aujourd’hui :

🚨 CISA – Ajout de 5 vulnérabilités exploitées

La CISA intègre cinq nouvelles failles au catalogue KEV. Parmi elles : la CVE-2014-6278 dans GNU Bash, la CVE-2015-7755 affectant Juniper ScreenOS, la CVE-2017-1000353 visant Jenkins, la CVE-2025-4008 dans Smartbedded Meteobridge et la CVE-2025-21043 touchant les terminaux mobiles Samsung. Exploitations confirmées en cours.

🔐 Zabbix – CVE-2025-27236 et CVE-2025-27237

Le CERT-FR signale deux vulnérabilités dans Zabbix et Zabbix Agent. Versions affectées : 6.0, 7.0, 7.2 et 7.4 avant les correctifs publiés le 3 octobre. Risques d’élévation de privilèges et de compromission des données. Correctifs disponibles via les bulletins ZBX-27060 et ZBX-27061.

🖥️ TeamViewer – Vulnérabilités critiques

Le Centre canadien pour la cybersécurité publie un bulletin sur plusieurs vulnérabilités affectant TeamViewer. Les failles identifiées peuvent permettre une exécution de code arbitraire et une compromission complète du système. Correctifs disponibles, application immédiate recommandée.

📩 Discord – Fuite de données utilisateurs

BleepingComputer rapporte un incident de sécurité ayant exposé des données identifiables d’utilisateurs Discord. La compromission est liée à un fournisseur tiers. Données concernées : noms, adresses email et identifiants de connexion. Enquête en cours.

📡 Palo Alto Networks – Scans massifs

GreyNoise observe une hausse de 500 % des scans visant les portails de connexion Palo Alto. Le 3 octobre, 1 300 adresses IP uniques détectées, contre 200 auparavant. 93 % suspectes, 7 % malveillantes. Activité corrélée aux campagnes récentes sur Cisco ASA.

📚 Ressources :

🔗 https://www.cisa.gov/news-events/alerts/2025/10/02/cisa-adds-five-known-exploited-vulnerabilities-catalog

🔗 https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0840/

🔗 https://www.cyber.gc.ca/fr/alertes-avis/bulletin-securite-teamviewer-av25-638

🔗 https://www.bleepingcomputer.com/news/security/hackers-steal-identifiable-discord-user-data-in-third-party-breach/

🔗 https://thehackernews.com/2025/10/scanning-activity-on-palo-alto-networks.html

📅 Podcast RadioCSIRT du dimanche 5 octobre 2025 (Ep.444)

📌 Au programme aujourd’hui :

🔐 Signal – Défense post-quantique

BleepingComputer rapporte que Signal déploie le Sparse Post-Quantum Ratchet (SPQR).

Ce nouveau mécanisme s’ajoute au double ratchet existant pour former un triple ratchet.

Il repose sur les KEM post-quantiques ML-KEM et garantit sécurité persistante et post-compromission.

Le projet a été développé avec PQShield, l’AIST et l’Université de New York.

📩 Renault & Dacia UK – Violation de données

Toujours selon BleepingComputer, Renault et Dacia avertissent leurs clients britanniques d’une fuite de données.

Un prestataire tiers compromis a exposé noms, adresses, emails, téléphones, VIN et immatriculations.

Les informations bancaires ne sont pas concernées.

L’ICO britannique a été notifié, le nombre exact de clients touchés reste inconnu.

🖥️ XWorm V6 – Nouveau variant

Cyberpress détaille la résurgence de la famille de RAT XWorm avec la version 6.0.

Le malware est diffusé via phishing avec droppers JavaScript et scripts PowerShell.

Il injecte du code dans RegSvcs.exe, échappe à AMSI et intègre plus de 35 modules.

Fonctions notables : RDP distant, gestion de fichiers chiffrés et module ransomware.

💥 ShinyHunters – Nouvelle vitrine Trinity of Chaos

Security Affairs rapporte que le groupe ShinyHunters a lancé un nouveau site de fuites.

Nom de code : Trinity of Chaos.

Plusieurs victimes de ransomware y sont déjà listées, confirmant l’évolution de l’écosystème de fuites publiques.

📡 Detour Dog – Campagnes Strela Stealer

The Hacker News révèle que l’acteur Detour Dog distribue le voleur Strela Stealer.

Il exploite des domaines sous son contrôle et un backdoor nommé StarFish.

Les communications C2 passent par des enregistrements DNS TXT.

Infoblox et Shadowserver ont neutralisé deux domaines C2 en juillet et août 2025.

🍏 Apple – Vulnérabilité IceBlock

The Register rapporte la découverte d’une faille baptisée IceBlock dans iOS et macOS.

La vulnérabilité permet d’échapper au mécanisme de sécurité mémoire Pointer Authentication.

Apple a publié des correctifs urgents, l’exploitation active est jugée probable.

📚 Ressources :

🔗 https://www.bleepingcomputer.com/news/security/signal-adds-new-cryptographic-defense-against-quantum-attacks/

🔗 https://www.bleepingcomputer.com/news/security/renault-and-dacia-uk-warn-of-data-breach-impacting-customers/

🔗 https://cyberpress.org/xworm-v6/

🔗 https://securityaffairs.com/182918/cyber-crime/shinyhunters-launches-data-leak-site-trinity-of-chaos-announces-new-ransomware-victims.html

🔗 https://thehackernews.com/2025/10/detour-dog-caught-running-dns-powered.html

🔗 https://www.theregister.com/2025/10/03/apple_iceblock/

📅 Podcast RadioCSIRT du lundi 6 octobre 2025 (Ep.445)

📌 Au programme aujourd’hui :

🔐 QNAP – Vulnérabilités critiques

Le CERT-FR publie l’avis CERTFR-2025-AVI-0848 concernant plusieurs vulnérabilités dans les produits QNAP. Elles permettent l’exécution de code à distance et l’élévation de privilèges. Des correctifs de sécurité sont disponibles, leur application est immédiate.

📡 CISA – Ajout de vulnérabilités au catalogue KEV

La CISA ajoute sept nouvelles vulnérabilités exploitées à son catalogue KEV. Elles incluent notamment la CVE-2010-3765, la CVE-2011-3402, la CVE-2021-22555 et la CVE-2025-61882. La directive BOD 22-01 impose aux agences fédérales de les corriger avant la date limite.

🔑 OpenSSH – Vulnérabilité de contournement d’authentification

Le CERT-FR publie l’avis CERTFR-2025-AVI-0846 concernant une faille dans OpenSSH. Elle permet, dans certaines configurations, un contournement de l’authentification. Des mises à jour correctives ont été publiées par l’éditeur.

💻 Huawei – Fuite de code source

Cyberpress rapporte qu’un groupe de cybercriminels revendique la compromission de Huawei. Ils affirment avoir exfiltré du code source, des outils internes et des documents sensibles. Des données sont proposées à la vente sur des forums clandestins.

🕵️ Scattered Spider – Site d’extorsion

The Record révèle que le groupe Scattered Spider a mis en ligne son propre site d’extorsion. Il y publie des données volées et revendique des attaques récentes contre des entreprises. Cette évolution confirme son passage à un modèle de ransomware-as-a-service.

📚 Ressources :

🔗 https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0848/

🔗 https://www.cisa.gov/news-events/alerts/2025/10/06/cisa-adds-seven-known-exploited-vulnerabilities-catalog

🔗 https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0846/

🔗 https://cyberpress.org/threat-actors-claim-breach-of-huaweis-source-code-and-internal-tools/

🔗 https://therecord.media/salesforce-scattered-spider-extortion-site

📅 Podcast RadioCSIRT du mardi 7 octobre 2025 (Ep.446)

📌 Au programme aujourd’hui :

📧 1Password – Campagne de phishing ciblée

Malwarebytes alerte sur une tentative de phishing visant ses employés, exploitant de faux messages d’alerte Watchtower. Les attaquants redirigeaient vers un site typosquatté onepass-word[.]com afin de voler les identifiants 1Password. Des indicateurs de compromission ont été publiés.

🌍 Europol – Conférence annuelle sur la cybercriminalité

Lors de la 4ᵉ édition de la Cybercrime Conference, Europol a mis en avant l’accès légal aux données comme enjeu majeur face aux cybercriminels exploitant chiffrement, anonymisation et technologies émergentes. Des opérations comme Eastwood et Ratatouille ont été présentées, illustrant les actions en cours contre les groupes pro-russes et les plateformes criminelles.

🛡️ Red Hat – Extorsion par ShinyHunters

Après la compromission de 28 000 dépôts internes par Crimson Collective, le gang ShinyHunters a publié des échantillons de Customer Engagement Reports volés et menace de divulguer l’ensemble des données le 10 octobre si aucun accord n’est trouvé. Des rapports sensibles liés à de grandes organisations ont été exposés.

🔐 Redis – Vulnérabilité critique RediShell

Redis corrige la vulnérabilité CVE-2025-49844, permettant l’exécution de code arbitraire via des scripts Lua. Découverte par Wiz, elle affecte les versions jusqu’à 8.2.1. Plus de 330 000 instances exposées sont concernées, dont 60 000 sans authentification. Le BSI alerte sur un risque d’exploitation imminent. Des correctifs sont disponibles dans les dernières versions Redis Software, OSS et Stack.

📚 Ressources :

🔗 https://www.malwarebytes.com/blog/news/2025/10/phishers-target-1password-users-with-convincing-fake-breach-alert

🔗 https://www.europol.europa.eu/media-press/newsroom/news/europol-conference-warns-cybercrime-fight-hinges-access-to-data

🔗 https://www.bleepingcomputer.com/news/security/red-hat-data-breach-escalates-as-shinyhunters-joins-extortion/

🔗 https://www.helpnetsecurity.com/2025/10/07/redis-patches-critical-redishell-rce-vulnerability-update-asap-cve-2025-49844/

📅 Podcast RadioCSIRT du mercredi 8 octobre 2025 (Ep.447)

📌 Au programme aujourd’hui :

🔐 HAProxy – Vulnérabilité de déni de service

Une faille de type Inefficient Algorithm Complexity a été identifiée dans la librairie mjson utilisée par HAProxy (CVE-2025-11230). Des requêtes JSON spécialement forgées peuvent entraîner l’arrêt du processus par le watchdog. Toutes les versions d’HAProxy sont concernées, y compris Community, Enterprise, ALOHA et Kubernetes Ingress Controller. Aucune mitigation n’existe, il faut impérativement appliquer les mises à jour publiées.

⚠️ CISA – Ajout au catalogue KEV

La CISA a ajouté la vulnérabilité CVE-2025-27915 au catalogue des failles activement exploitées. Elle concerne Zimbra Collaboration Suite avec une vulnérabilité XSS utilisée par des attaquants. Même si la directive BOD 22-01 ne vise que les agences fédérales US, la CISA recommande à toutes les organisations de corriger sans délai.

🛡️ NCSC – Observabilité et threat hunting

Le NCSC britannique appelle les organisations à renforcer leur résilience nationale en travaillant sur deux axes : l’observabilité, c’est-à-dire une visibilité complète des réseaux et systèmes, et le threat hunting, la chasse proactive aux menaces au-delà des IOCs. Le message est clair : on ne peut pas chasser ce qu’on ne voit pas.

🌍 Salesforce – Refus de céder au chantage

Salesforce a confirmé qu’elle ne paiera aucune rançon aux cybercriminels derrière les campagnes massives de vol de données qui ont touché ses clients en 2025. Les attaquants revendiquent jusqu’à 1,5 milliard d’enregistrements volés et ont tenté d’extorquer 39 grandes entreprises, parmi lesquelles Google, Cisco, FedEx, Disney, ou encore Air France-KLM. Le domaine d’extorsion a depuis été désactivé, possiblement par le FBI.

📚 Ressources :

🔗 https://www.haproxy.com/blog/october-2025-cve-2025-11230-haproxy-mjson-library-denial-of-service-vulnerability

🔗 https://www.cisa.gov/news-events/alerts/2025/10/07/cisa-adds-one-known-exploited-vulnerability-catalog

🔗 https://www.ncsc.gov.uk/blog-post/strengthening-national-cyber-resilience-through-observability-threat-hunting

🔗 https://www.bleepingcomputer.com/news/security/salesforce-refuses-to-pay-ransom-over-widespread-data-theft-attacks/

📅 Podcast RadioCSIRT du jeudi 9 octobre 2025 (Ep.448)

📌 Au programme aujourd’hui :

🔐 Nagios – Vulnérabilité critique CVE-2025-44824

Une vulnérabilité a été identifiée dans Nagios Core permettant une élévation de privilèges via une mauvaise validation des entrées dans le module de gestion des plugins. L’exploitation réussie permettrait à un utilisateur non autorisé d’exécuter du code arbitraire avec les privilèges du service Nagios. Le CERT Santé recommande une mise à jour immédiate des installations concernées.

🧩 7-Zip – Exécution de code à distance (CVE-2025-11001)

Une faille de type buffer overflow affecte 7-Zip dans la gestion des archives 7z multi-volume. Cette vulnérabilité permet à un attaquant d’exécuter du code arbitraire lors de l’ouverture d’une archive piégée. Une version corrigée a été publiée sur le site officiel de 7-Zip.

🏥 États-Unis – 10 mois après, le secteur médical toujours vulnérable

Un rapport du Register souligne que près d’un an après les grandes attaques contre les prestataires médicaux américains, la majorité des hôpitaux n’ont toujours pas corrigé les failles exploitées. La persistance des vulnérabilités sur des systèmes critiques met en lumière un déficit structurel de cybersécurité dans la santé.

💻 WordPress – Thèmes et plugins exploités activement

Des chercheurs ont observé des campagnes d’exploitation ciblant des thèmes et plugins WordPress vulnérables. Le plugin impacté par la faille CVE-2025-5947 permet à des attaquants d’obtenir un accès administrateur via une mauvaise gestion des tokens d’authentification. Il est impératif de vérifier les versions installées et de les mettre à jour.

💬 Discord – Fuite massive de données

Un groupe de cybercriminels affirme avoir compromis les serveurs de Discord et volé les données de 55 millions d’utilisateurs. Les informations exfiltrées incluraient des identifiants, des adresses e-mail et des tokens d’accès. L’enquête est en cours, mais plusieurs indices suggèrent une compromission via un fournisseur tiers d’API.

📚 Ressources :

🔗 https://cyberveille.esante.gouv.fr/alertes/nagios-cve-2025-44824-2025-10-09

🔗 https://cyberveille.esante.gouv.fr/alertes/7-zip-cve-2025-11001-2025-10-09

🔗 https://www.theregister.com/2025/10/07/10_months_later_us_medical/

🔗 https://thehackernews.com/2025/10/hackers-exploit-wordpress-themes-to.html

🔗 https://securityaffairs.com/183162/hacking/cve-2025-5947-wordpress-plugin-flaw-lets-hackers-access-admin-accounts.html

🔗 https://www.bleepingcomputer.com/news/security/hackers-claim-discord-breach-exposed-data-of-55-million-users/

📅 Podcast RadioCSIRT du Vendredi 10octobre 2025 (Ep.449)

📌 Au programme aujourd’hui :

🔐 Wireshark — Déni de service à distance (CERTFR-2025-AVI-0857)

Une vulnérabilité dans Wireshark permet à un attaquant distant de provoquer un déni de service. Vérifiez vos installations Wireshark et appliquez les correctifs publiés par l’éditeur. CERT-FR

🔧 Juniper — Multiples vulnérabilités (CERTFR-2025-AVI-0855)

De nombreuses vulnérabilités affectent les produits Juniper (Junos OS, Junos Space, Security Director, etc.) — risque d’exécution de code à distance, XSS, élévation de privilèges et DoS. Référez-vous aux bulletins Juniper et procédez aux mises à jour. CERT-FR

🧭 Tenable Security Center — Vulnérabilité critique (CERTFR-2025-AVI-0852)

Tenable Security Center fait l’objet d’un avis : une vulnérabilité critique identifiée nécessite l’application des correctifs éditeur pour éviter compromission et fuite d’information. CERT-FR

🛡️ Palo Alto Networks — Multiples vulnérabilités (CERTFR-2025-AVI-0856)

Plusieurs composants Palo Alto sont concernés par des failles critiques (exécution de code, contournement de sécurité). Le fabricant a publié des correctifs ; planifiez leur déploiement. CERT-FR

💻 GitLab — Vulnérabilités dans CE/EE (CERTFR-2025-AVI-0853)

Des failles affectent GitLab (CI/CD, console d’administration) pouvant permettre l’exécution de code via des pipelines manipulés — mettez à jour vers les versions corrigées. CERT-FR

🐍 MalTerminal — Nouveau malware visant les terminaux de paiement (CyberPress)

Analyse technique de MalTerminal : malware sophistiqué ciblant les terminaux de paiement, utilisation de techniques de persistence et chiffrement pour voler les flux transactionnels. À surveiller pour les acteurs de la finance et du paiement. Cyber Security News

⚡️ On ne réfléchit pas. On patch !

Priorisez la vérification des versions concernées, appliquez les correctifs et surveillez vos logs pour détections d’exploitations.

📚 Ressources (liens complets) :

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0857/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0855/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0852/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0856/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0853/

https://www.cisa.gov/news-events/alerts/2025/10/09/cisa-adds-one-known-exploited-vulnerability-catalog

https://cyberpress.org/malterminal-malware/